Vulnerabilità CVE-2022-30190: come risolverla utilizzando Microsoft Intune

con questa vulnerabilità l'autore dell'attacco può installare programmi, visualizzare, modificare o eliminare dati o creare nuovi account nel contesto consentito dai diritti dell'utente

Esiste una vulnerabilità legata all’esecuzione di codice in modalità remota quando MSDT (Microsoft Support Diagnostic Tool) viene chiamato utilizzando il protocollo URL da un’applicazione come Word. Un utente malintenzionato che sfrutti con successo questa vulnerabilità può eseguire codice arbitrario con i privilegi dell’applicazione chiamante. L’autore dell’attacco può quindi installare programmi, visualizzare, modificare o eliminare dati o creare nuovi account nel contesto consentito dai diritti dell’utente.

Attualmente, non è disponibile alcuna patch Microsoft per risolvere questo problema, ma esiste una soluzione alternativa suggerita da Microsoft per disabilitare il protocollo URL MSDT. La disabilitazione del protocollo URL MSDT impedisce l’avvio di strumenti di risoluzione dei problemi come collegamenti, inclusi i collegamenti in tutto il sistema operativo.

La maggior parte dei sistemi operativi Windows Client e Windows Server sono interessati. Per informazioni complete, è possibile seguire il collegamento di avviso Microsoft https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-30190 .

Soluzione alternativa

La soluzione per correggere immediatamente questa vulnerabilità consiste nell’eliminare la chiave del Registro di sistema ms-msdt . Se si dispone di un paio di macchine su cui correggere questa vulnerabilità, è possibile semplicemente aprire l’ editor del registro su ciascun PC e accedere a HKEY_CLASSES_ROOT e trovare ms-msdt ed eliminare questa chiave. In alternativa, si può aprire il prompt dei comandi come amministratore su ciascun PC e digitare i seguenti comandi.

La prima riga del comando eseguirà il backup della chiave di registro ms-msdt e la seconda riga del codice eliminerà la chiave di registro.

reg export HKEY_CLASSES_ROOT\ms-msdt msdtregkeybackup.reg

reg delete HKEY_CLASSES_ROOT\ms-msdt /f

Utilizzo dell’interfaccia di amministrazione di Microsoft Endpoint Manager

Se si utilizza Microsoft Endpoint Manager e Microsoft Intune per gestire tutti i computer dell’organizzazione, è possibile semplicemente creare uno script PowerShell e inviarlo tramite Intune. Qui sotto lo script Powershell salvato in un file chiamato msdtregfix.ps1 .

if(Test-path C:\msdtregbackup)

{

reg export HKEY_CLASSES_ROOT\ms-msdt C:\msdtregbackup\msdtkey.reg /y

reg delete HKEY_CLASSES_ROOT\ms-msdt /f

}

else

{

New-item “C:\msdtregbackup” -itemtype Directory

reg export HKEY_CLASSES_ROOT\ms-msdt C:\msdtregbackup\msdt.reg /y

reg delete HKEY_CLASSES_ROOT\ms-msdt /f

}

Passi

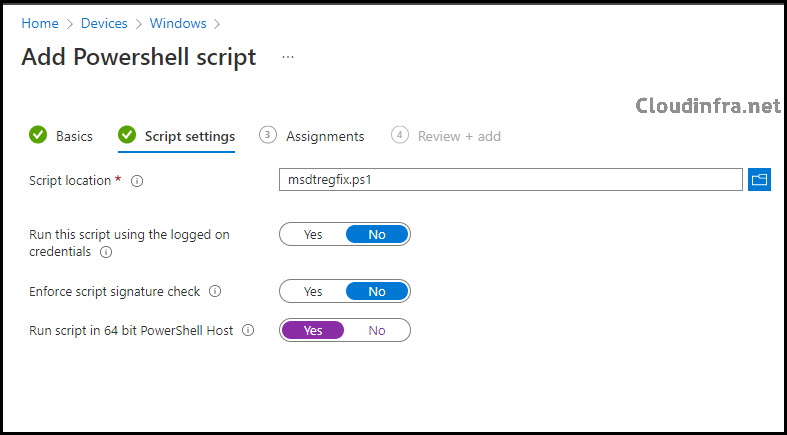

- Accedere all’interfaccia di amministrazione di Microsoft Endppoint Manager utilizzando il collegamento https://endpoint.microsoft.com.

- Passare a Dispositivi-> Windows -> Script di Powershell .

- Fare clic su Aggiungi-> Digitare un nome adatto, ad esempio: CVE-2022-30190 Correzione vulnerabilità .

- Posizione dello script-> Cercare il proprio script Powershell

- Eseguire questo script utilizzando le credenziali di accesso-> No

- Applicare il controllo della firma dello script–> No

- Eseguire script in PowerShell Host a 64 bit-> Sì

- Assegnazioni-> Assegnare il proprio script a un gruppo di sicurezza di Azure AD e aggiungere i propri dispositivi di prova in quel gruppo. Una volta completato il test, eseguire il push di questo script PowerShell su tutti i dispositivi degli utenti.

- Review + Add

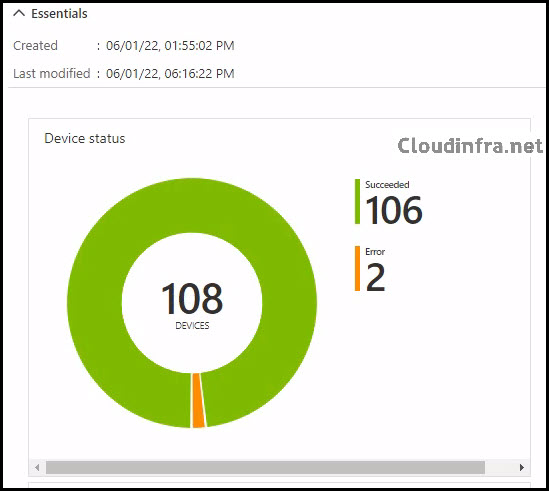

Schermate

Le informazioni presenti in questo post, sono prese dall’articolo: How to Fix CVE-2022-30190 vulnerability using Microsoft Intune