Sei al sicuro dal VPNFilter?

Meraki MX fornisce alla tua network visibilità e protezione dalle nuove minacce.

È una notizia degli ultimi giorni: si sta diffondendo un nuovo attacco hacker proveniente dalla Russia.

Si tratta di un attacco che arreca i seguenti danni:

– sottrazione delle credenziale dei siti web

– dispositivi IoT completamente vulnerabili

– interruzione della connessione internet

– dispositivi completamente inutilizzabili

Al momento non sono stati identificati dispositivi Meraki infettati.

Gli utenti Meraki MX che utilizzano la licenza di Advanced Security hanno la possibilità di proteggere la loro network dalle vulnerabilità riguardanti la sicurezza come il VPNFilter.

MX= Sicurezza

Meraki MX semplifica moltissimo l’implementazione di tecnologie Cisco molto potenti, quali Snort e Advanced Malware Protection (AMP).

Oltre a AMP and Snort, Meraki MX permette il blocco di URL intuitive così come le regole firewall del Layer 3 vietano indirizzi IP illeciti. Queste funzionalità giocano un ruolo fondamentale nel mantenere la rete al sicuro dai malware.

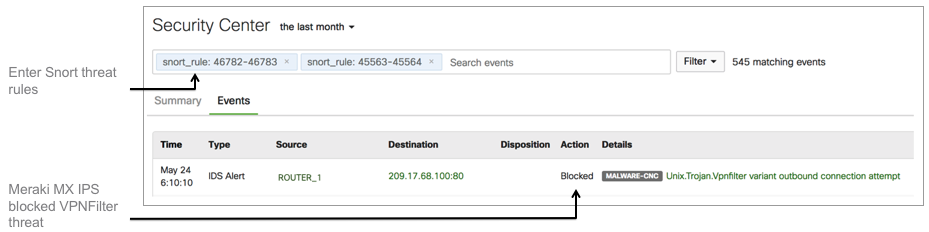

Con l’abilitazione delle tecnologie Cisco Snort, l’MX esegue analisi del traffico in tempo reale ed è in grado di generare alert o effettuare azioni basandosi su un database costantemente aggiornato.

Ad esempio, Snort ha già aggiornato e rilasciato una serie di regole che permettono di identificare e prevenire il malware VPNFilter per utenti Meraki MX che hanno abilitato l’IPS.

Le regole IPS vengono aggiornate ogni 24 ore ed applicate ad MX, mantenendovi costantemente al riparo dalle minacce.

Il cloud di Meraki, inoltre, fornisce firmware, bug, e funzionalità aggiornate a MX.

Esempio del blocco di VPNFilter operato da Meraki MX

Oltre a IDS/IPS, la tecnologia integrata AMP di casa MX, è in grado di rilevare malware e bloccarne il download sulla rete.

AMP può anche identificare in maniera retroattiva i file che sono stati scaricati sulla rete, contraddistinti da indicazioni maligne.

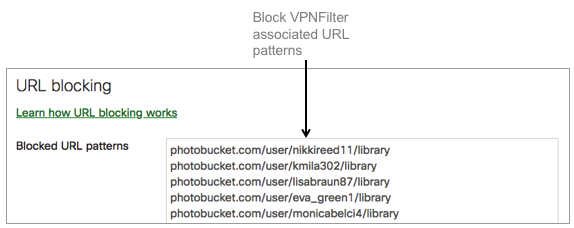

VPNFilter è conosciuto per infettare la rete poichè scarica i file sulla network da specifici URL. Fortunatamente, Cisco AMP ha già aggiornato il suo database di malware per i file hash associati al VPNFilter e riversato questi aggiornamenti sul cloud e sugli utenti Meraki MX che hanno abilitato l’AMP.

AMP vi sta aiutando a proteggere la network recapitando queste tecnologie direttamente alla vostra porta grazie al cloud.

Bloccare le minacce in 3 passaggi con Meraki MX

Potete effettuate una serie di azioni su una lista di URL identificate, indirizzi IP, firme Snort e identificatori di file AMP collegati a VPNFilter.

Tutte queste minacce possono essere facilmente neutralizzate all’interno della dashboard Meraki. Per abilitare AMP, Snort e la funzionalità di blocco della URL, è richiesta una licenza di Advanced Security. Le regole di firewall del Layer 3 sono incorporate in entrambe le licenze MX (Enterprise d Advanced Security).

Seguire il primo passaggio è fondamentale e vi porterà via solo 15 secondi.

Per il secondo e terzo step, vi ci vorranno circa due minuti ognuno.

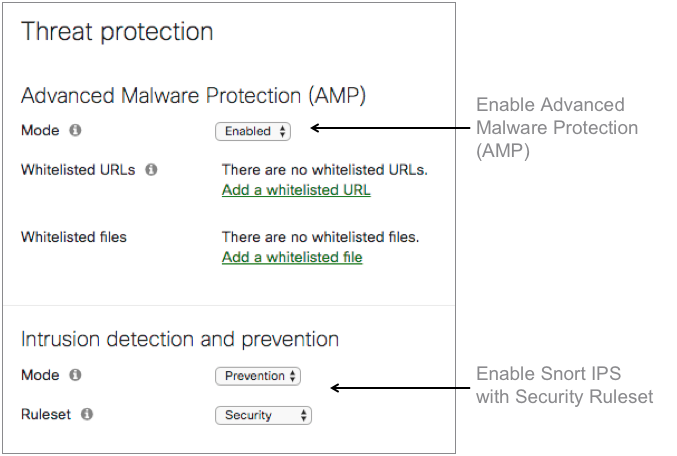

1. Abilitare AMP e Snort

Andate su Security appliance > Configure > sezione Threat protection.

Con pochi e semplici click abiliterete AMP ed imposterete Snort IPS alla modalità ‘Prevention’ con impostato il set di regole ‘Security’.

2. URL Blocking

Andate su Security appliance > Content filtering per bloccare gli URL.

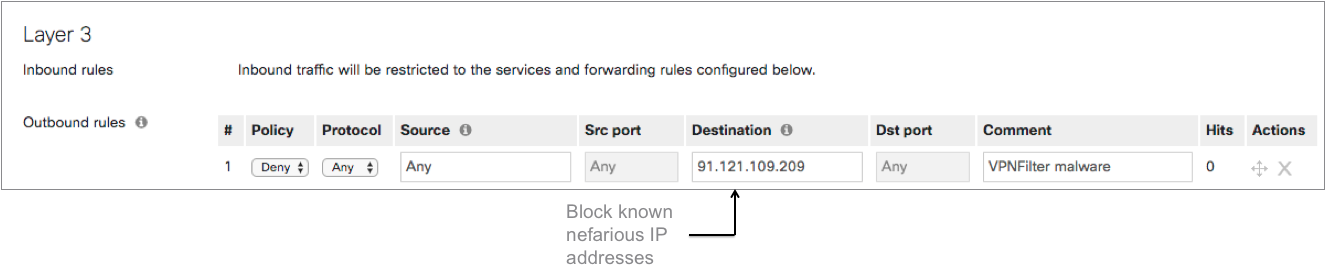

3. Blocco degli indirizzi IP dannosi

Sotto Security appliance > Firewall, avete la possibilità di impedire il traffico a tutti gli indirizzi IP conosciuti ed associati al malware VPNFilter.

Le informazioni presenti in questo post, sono prese dall’articolo: Cisco Talos