Microsoft annuncia nuovi importanti aggiornamenti al M365 Attack Simulator

Lo strumento di phish simulation di Microsoft 365 si arricchisce di nuove funzionalità per insegnare agli utenti a riconoscere nuovi attacchi

Il team di Microsoft 365 Attack Simulation è felicissimo di annunciare il rilascio di diverse nuove funzionalità che fanno parte dello strumento di phish simulation.

Tra queste:

• un attacco di phishing basato sugli allegati;

• la possibilità di filtrare gli utenti target di simulazione sulla base di metadata di directory quali titolo, città e dipartimento;

• l’integrazione di indirizzi IP e dati dei client nel report dettagliato di simulazione;

• l’inserimento delle simulazioni dei messaggi di phishing all’interno dei report di phish submission degli utenti.

Sappiamo tutti che gli attacchi di phishing che utilizzano gli allegati sono molto diffusi. Dal punto di vista degli aggressori, sono un metodo molto efficace di ottenere codici dannosi da eseguire sugli endpoint delle aziende. Insegnare agli utenti ad essere prudenti con gli allegati può ridurre il rischio complessivo. Per aiutavi ad educare gli utenti contro tutti i rischi, Microsoft ha aggiunto al catalogo un nuovo tipo di simulazione d’attacco chiamato Spear Phishing (Attachment).

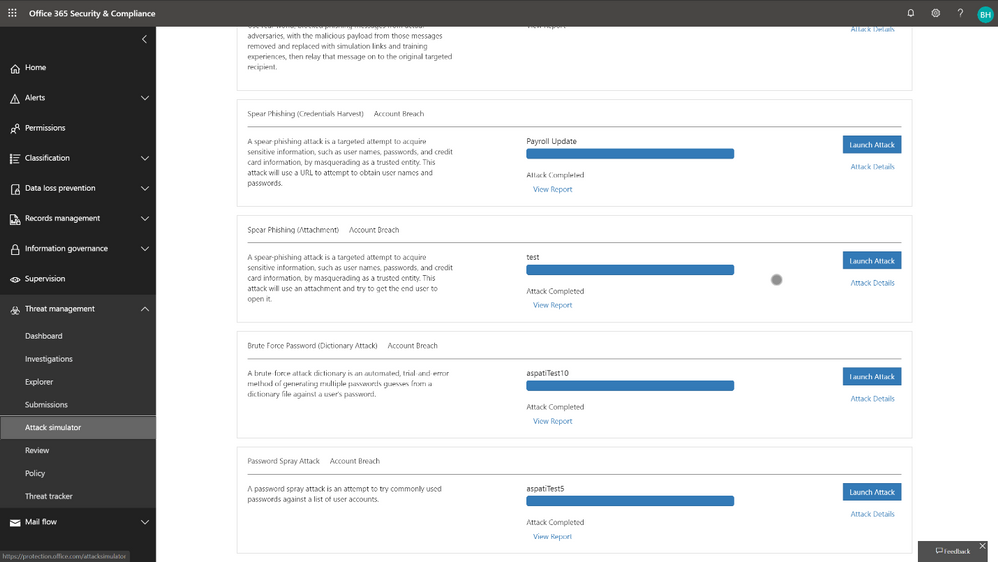

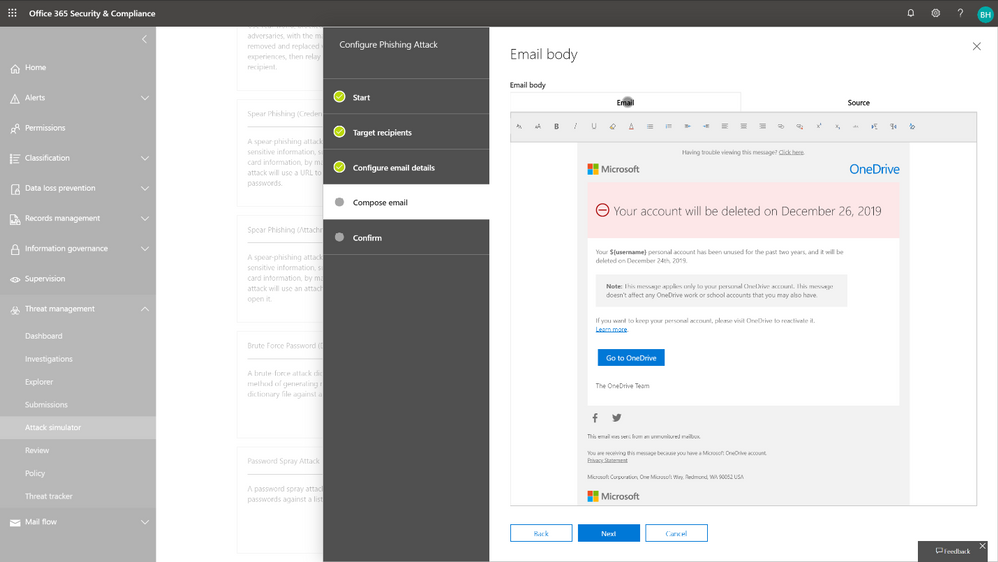

Per lanciare un attachment attack, andate alla home page dell’Attack Simulator:

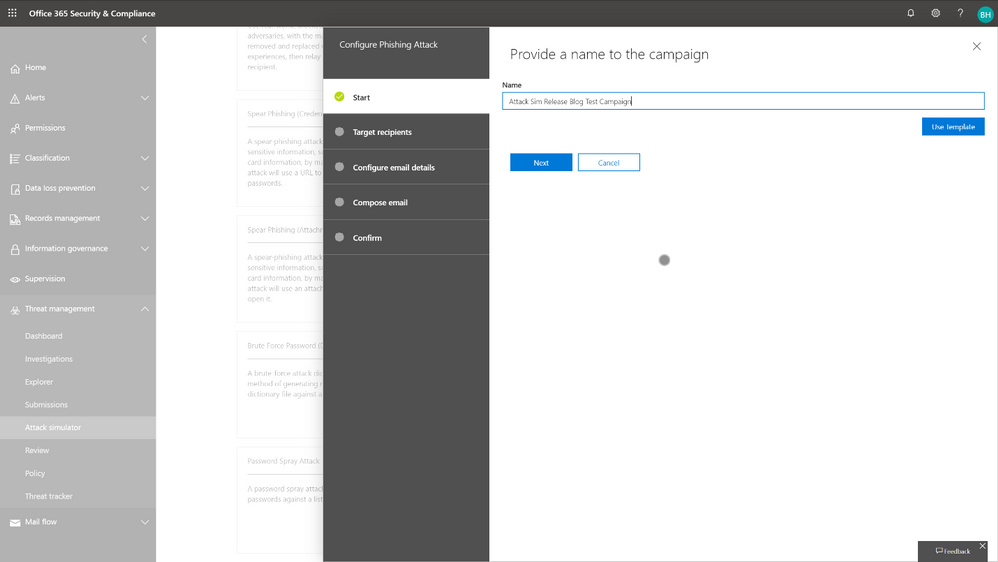

Cliccate su Launch Attack e seguite la procedura guidata:

1. Date alla campagna di Attack attachment un nome rilevante e che si distingua.

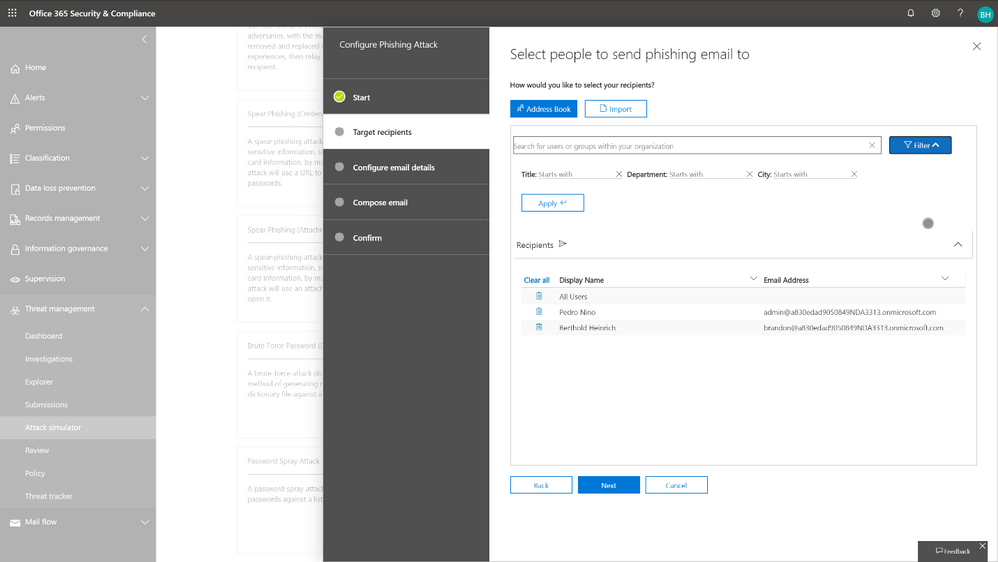

2. Selezionate dalla directory gli utenti che volete colpire con l’attacco.

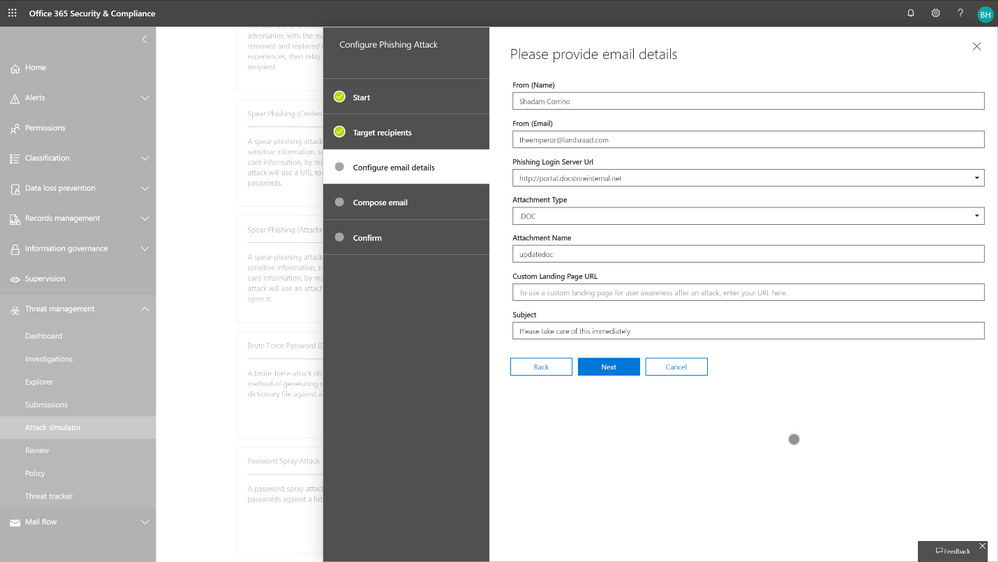

3. Configurate l’attacco con il mittente, il nome, il tipo di allegato e l’oggetto della email.

4. Inserite un template email customizzato o utilizzatene uno esistente.

Tenete a mente che l’obiettivo di un attachment attack è che l’utente apra l’allegato: non dovete per forza includere un link per la raccolta delle credenziali. È invece importante che ci sia un riferimento all’allegato nel corpo della mail.

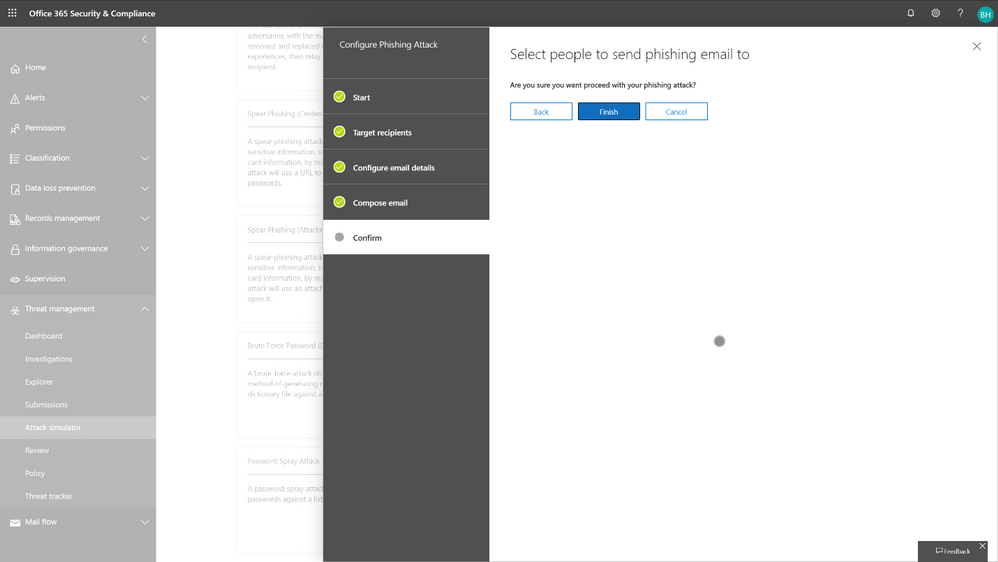

5. Confermate di essere pronti per l’invio della simulazione.

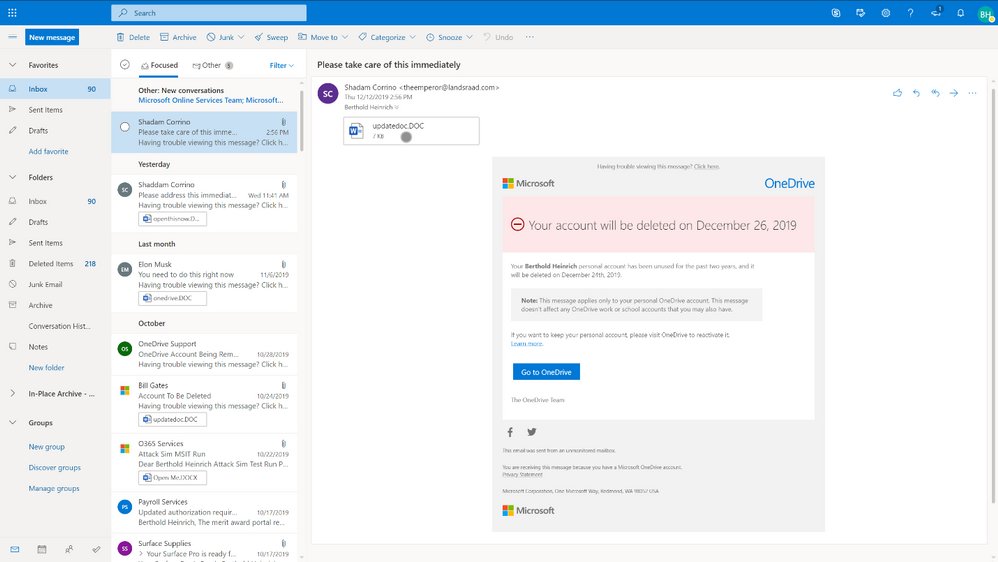

Nell’arco di pochi minuti, gli utenti riceveranno la mail di phishing e potranno visualizzare l’allegato. Questo allegato in particolare NON contiene contenuto dannoso o codice eseguibile. Fa invece affidamento su un file di immagine nascosto che richiama i server di Microsoft ad indicare che l’utente ha aperto il file.

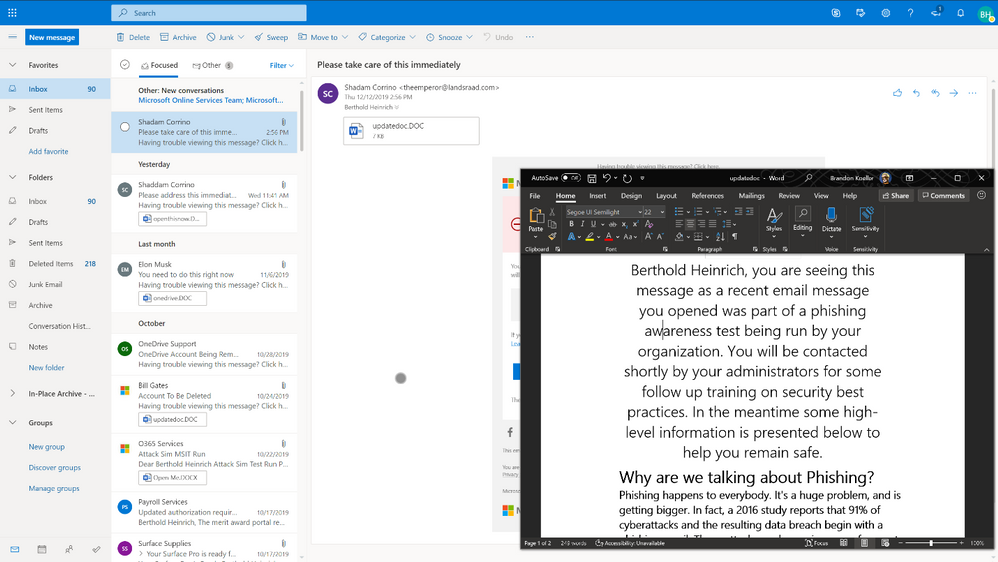

A questo punto, siete in grado di vedere che l’utente ha aperto il file il quale ha al suo interno un contenuto simile a quanto vedreste nella pagina finale di una simulazione di raccolta delle credenziali. All’utente apparirà il suo nome assieme ad alcuni messaggi di alert relativi ad pericoli del phishing.

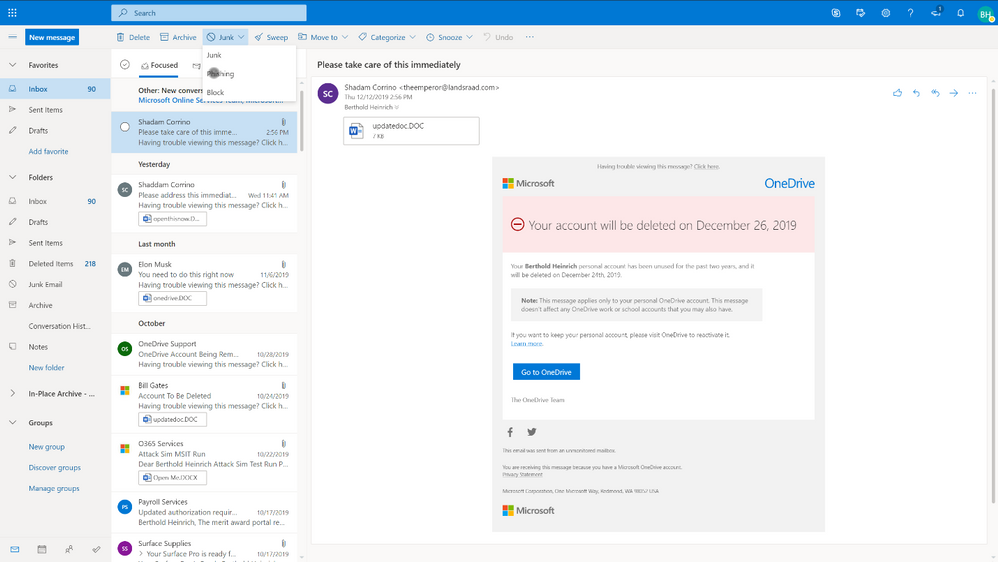

Se avete abilitato l’add-in di Outlook Reporting per la vostra azienda, tenete presente che l’utente dovrebbe proseguire e segnalare il messaggio come phishing.

Una volta che l’utente clicca su report phishing, gli viene chiesto di confermare il report.

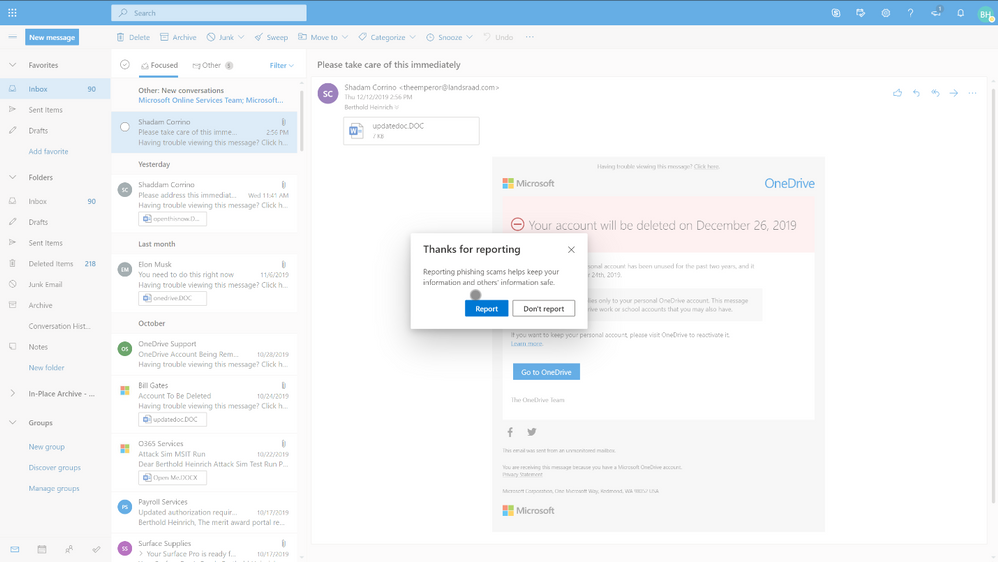

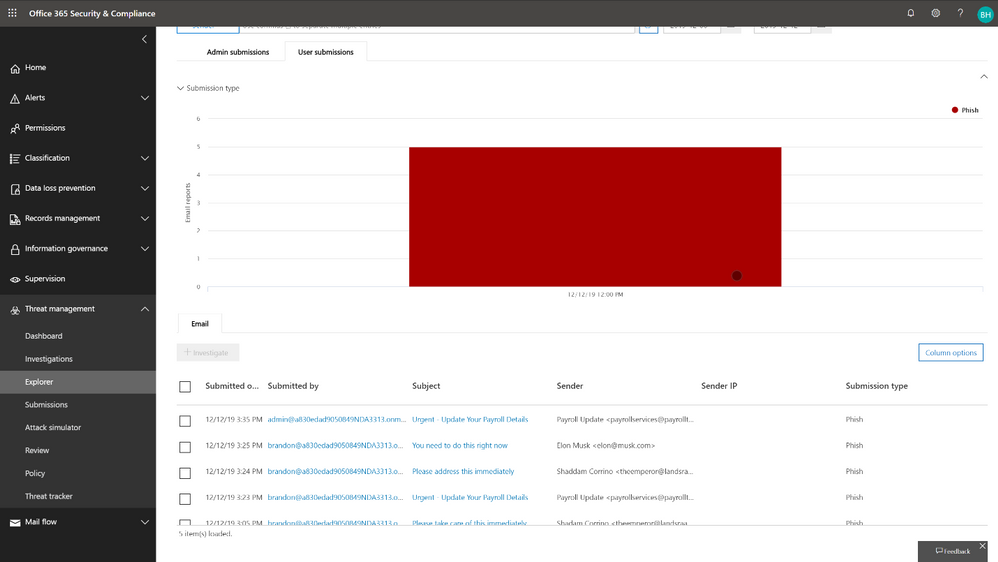

Nell’immagine seguente vedrete che questi messaggi vengono inclusi nella pipeline di messaggi phishing tramite il componente aggiuntivo di Outlook reporting. In questo modo, potrete monitorare quali utenti hanno segnalato correttamente il messaggio quale parte della simulazione.

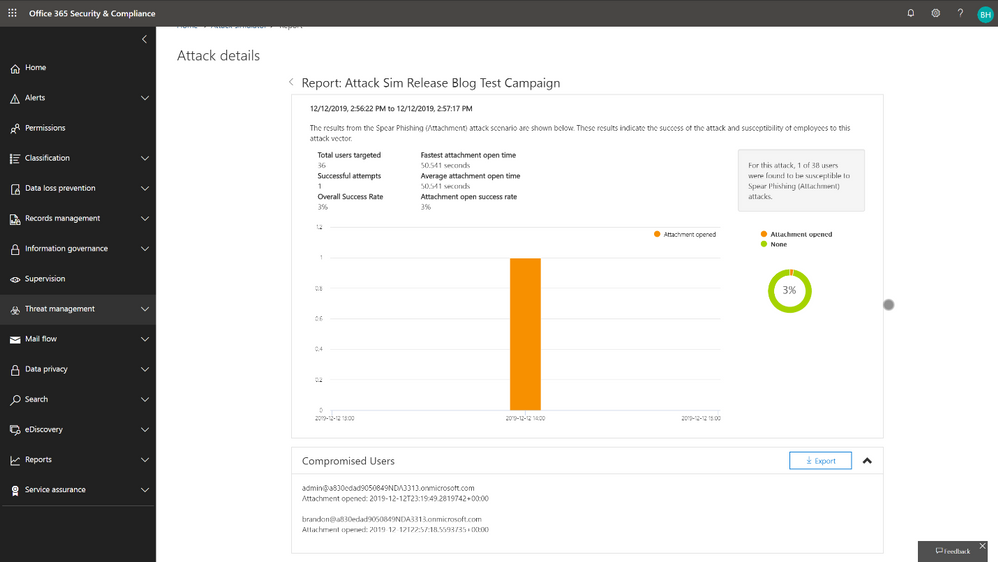

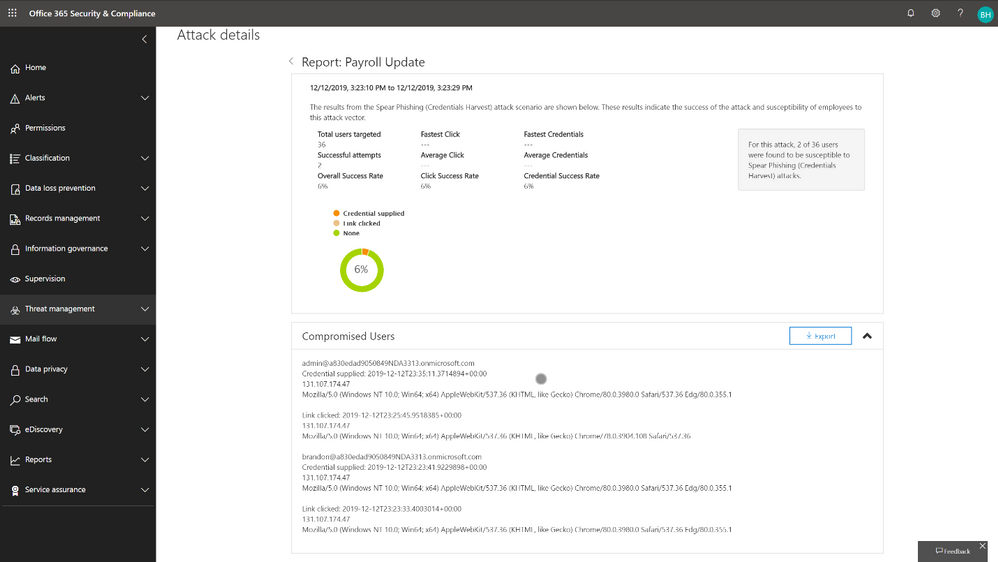

Una volta che gli utenti hanno eseguito queste azioni, l’amministratore della simulazione può rivedere il risultato finale della campagna all’interno del portale Attack Simulator.

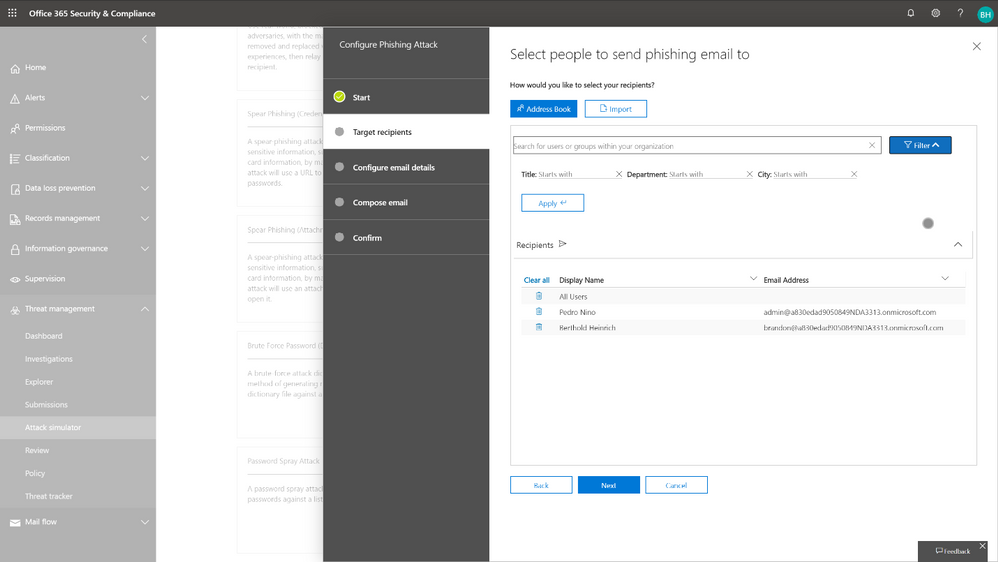

Un’altra feature aggiunta da Microsoft vi da la possibilità di eseguire una ricerca filtrata nella directory basata su metadati quali Title, Department e City.

Questo permette all’amministratore della simulazione di perfezionare i gruppi target in base ai dati di directory esistenti anzichè selezionare manualmente gli utenti, sfruttare i CSV o creare gruppi di directory personalizzati. Il consiglio è quello di targetizzare con simulazioni più frequenti segmenti di utenti ad alto rischio all’interno della azienda per ridurre ulteriormente il rischio di phishing.

L’ultima funzionalità che Microsoft ha reso disponibile è l’aggiunta di informazioni del client dettagliate all’interno dei report di ogni campagna.

Tra questi: username, azioni eseguite, data/ora, indirizzo IP ed informazioni sul tipo di client.

Questo vi permetterà di capire meglio DOVE gli utenti commettano azioni rischiose.

Microsoft sta anche inserendo i messaggi di simulazione di phishing all’interno della normale pipeline di reporting in modo da monitorare quali utenti abbiano segnalato correttamente i messaggi phishing in quanto parte dell’esercizio di simulazione.

Per visualizzarli, vi basta accedere a Threat Management > Explorer > View Submissions > User Submissions.

Iniziate fin da ora a sfruttare la funzionalità.

Per farlo, seguite il link https://protection.office.com/attacksimulator.

Trovate maggiori info su Attack Simulator all’articolo Attack Simulator in Office 365.

Le informazioni presenti al seguente post, sono prese dall’articolo: Announcing Updates to the M365 Attack Simulator.