Microsoft aggiorna le funzionalità di rilevamento degli attacchi tramite password spray

Il nuovo rilevamento di machine learning in Azure Active Directory (Azure AD) raddoppia la capacità di rilevazione degli account compromessi

Microsoft ha migliorato il rilevamento degli attacchi password spray in Azure Active Directory (Azure AD), raddoppiando il numero di account compromessi che riesce a rilevare utilizzando un nuovo sistema di machine learning (ML).

“Questo nuovo rilevamento di machine learning produce un aumento del 100% del richiamo, il che significa che rileva il doppio del numero di account compromessi dell’algoritmo precedente”, ha affermato Alex Weinert, Director of Identity Security di Microsoft. “Lo fa mantenendo l’incredibile precisione del 98% dell’algoritmo precedente, il che significa che se questo algoritmo dice che un account è caduto in uno password spray attack, è quasi certo che sia così.”

Il machine learning utilizzato per aumentare l’efficienza di rilevamento

Microsoft ha creato un motore euristico incentrato sul rilevamento di questi attacchi, che ha aiutato a individuare e avvisare i tenant di centinaia di migliaia di attacchi ogni mese (350,000 in Aprile 2018).

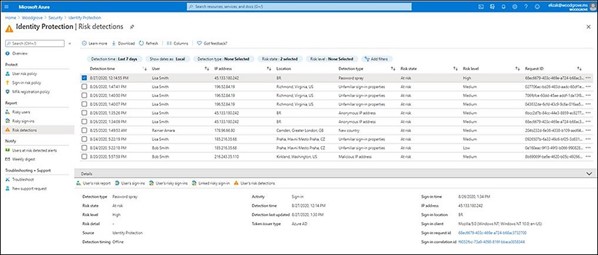

Questo motore fornisce ai clienti di Azure AD l’accesso alla funzionalità di Identity Protection (tramite una licenza P2 Premium di Azure AD) quando viene rilevato un attacco password spray.

Ora, l’azienda ha migliorato il motore di rilevamento della compromissione delle credenziali per i clienti di Azure AD Identity Protection con un nuovo sistema di machine learning che utilizza modelli di attacco noti e dati aggiuntivi per aumentare l’efficienza del rilevamento.

I dati utilizzati dalla nuova modalità ML, impiegata per potenziare le capacità di rilevamento della compromissione delle credenziali, includono vari segnali di deviazione del comportamento dell’account come proprietà di accesso non familiari e reputazione IP.

Password spray detection

“Questo nuovo rilevamento è un ottimo esempio di come utilizziamo l’intelligence acquisita attraverso i sistemi di identità di Microsoft per espandere e migliorare continuamente le nostre protezioni, che possiamo utilizzare per automatizzare i processi in Azure AD Conditional Access, in Azure Sentinel o tramite le API per tutto ciò che si può immaginare “, ha aggiunto Weinert.

Protezione dagli attacchi password spray incorporato in Azure AD

Gli autori delle minacce lanciano attacchi password spray tramite grandi botnet per tentare di forzare gli account di una o più organizzazioni abbinando i nomi utente a un elenco di password comuni (solitamente deboli), consentendo loro di nascondere i tentativi falliti utilizzando diversi indirizzi IP.

Ciò consente loro anche di sconfiggere le difese automatiche progettate per bloccare più tentativi di accesso non riusciti, come il blocco di IP dannosi e il blocco della password.

AD Password Protection è stata lanciata (in public preview da settembre 2019) per ridurre i rischi dietro gli attacchi password spray, impedendo agli utenti di scegliere password facili da indovinare, riducendo drasticamente il tasso di successo di tali attacchi a circa l’1%, afferma Weinert.

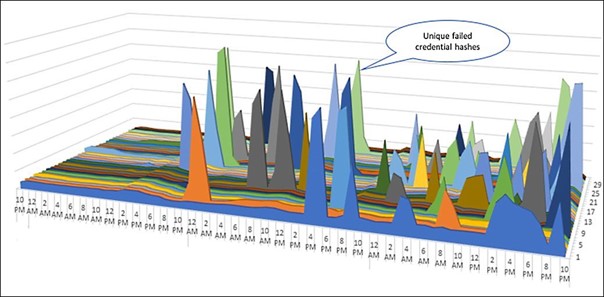

“Ogni colore tiene traccia di un diverso hash della password per i tentativi di accesso con password errate in Azure Active Directory (Azure AD). Esaminando milioni di tenant, possiamo vedere lo schema di un attacco di password spray”, ha spiegato Weinert.

Password spray attack (Microsoft)

“Normalmente il grafico sarebbe piatto e distribuito uniformemente come si vede sul lato sinistro. L’enorme elevazione di un singolo hash che fallisce su molti account indica che una singola password viene tentata contro centinaia di migliaia di nomi utente da molti tenant: un attacco password spray in progresso.”

Per iniziare con Azure AD Password Protection, è necessario accedere al portale Azure come amministratore globale, accedere a Azure Active Directory> Authentication methods, dove è possibile gestire la Password Protection.

I clienti con accesso ad Azure AD Identity Protection possono accedere ai nuovi report di rilevamento dei rischi nel portale e utilizzare le API per Identity Protection.

Le informazioni presenti in questo post, sono prese dall’articolo: https://www.bleepingcomputer.com/news/security/microsoft-upgrades-password-spray-attack-detection-capabilities/