Mettere al sicuro il vostro ambiente Microsoft Teams

Scopriamo tutti gli strumenti che Microsoft ci fornisce per assicurare ai nostri utenti un ambiente protetto in cui collaborare e comunicare

Ora che la vostra azienda ha iniziato ad utilizzare Teams o si sta attivando per implementarlo, è il momento di capire come poter mettere al sicuro il vostro ambiente di Teams.

Possiamo suddividere questo post in 3 momenti principali:

1. Assicurarvi che le identità degli utenti siano sicure per accedere a Teams;

2. Proteggere l’applicazione di Teams;

3. Garantire la protezione dei dati in entrata e in uscita da Teams.

1. Identity Management

Microsoft Teams utilizza Azure Active Directory come piattaforma di gestione di accessi ed identità.

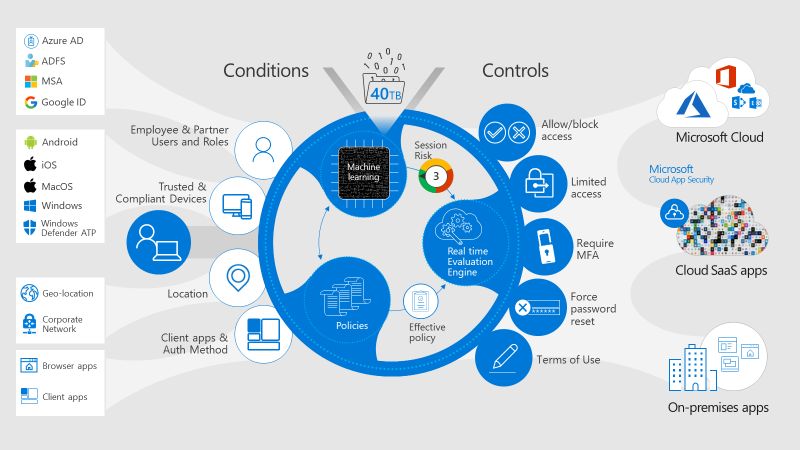

Questo vuol dire che potete sfruttare molte funzionalità di sicurezza per accedere a Teams in maniera sicura. Il primo passaggio consiste nel pianificare una buona strategia di Conditional Access. Poichè gli utenti possono accedere a Teams da dovunque, dovete assicurarvi di verificare l’identità degli utenti utilizzando Azure Multifactor Authentication (MFA).

Potete anche utilizzare Hybrid Azure Active Directory Domain Join per definire i PC corporate.

Andando a definire l’identità di un dispositivo, sarete in grado di sviluppare delle regole a seconda del tipo di device che le persone stanno utilizzando: corporate, personale o mobile.

Molti clienti sfruttano l’integrazione con Intune per tenere sotto controllo anche la compliance del dispositivo. Quindi potete creare una regola che stabilisce che, per accedere a Teams, bisogna utilizzare un PC corporate gestito e quel quel PC deve rispettare gli standard di compliance. Se il dispositivo non è compliant, ad esempio se BitLocker è disabilitato, l’utente finale non potrà accedere a Teams. Una volta riabilitato BitLocker, l’utente potrà procedere con il sign in.

Vi raccomandiamo inoltre di utilizzare il Risk Based Conditional Access che indaga su molteplici data point per determinare il rischio dell’utente e della sessione corrente. Se quell’utente o quella sessione sono a rischio, ad esempio se un utente accede a Teams da un IP anonimo per nascondere la sua identità, potete chiedere all’utente di utilizzare la MFA.

2. Application Protection

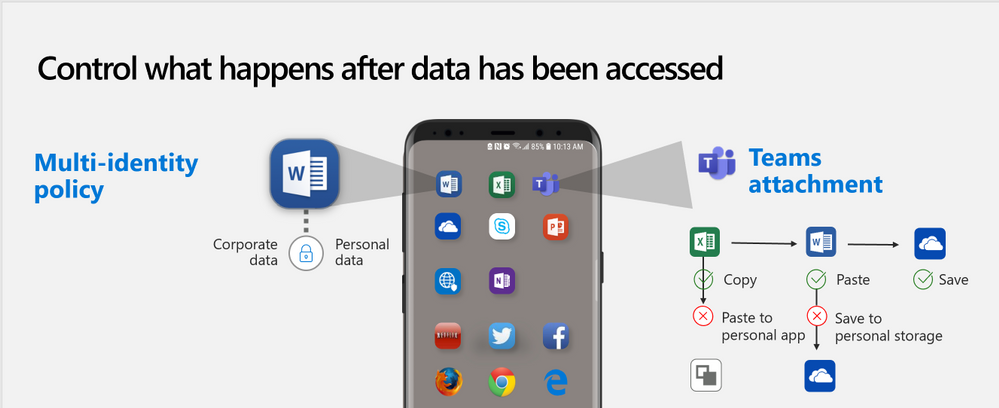

Altro aspetto importante relativo al Conditional Access è che potete richiedere ai vostri utenti di utilizzare un’applicazione protetta.

L’app di Teams può essere protetta utilizzando Intune Application Protection Polices per essere certi che i dati non possano essere spostati ad una location non attendibile.

Queste policy di protezione dell’applicazione, possono essere applicate alle app mobile su iOS ed Android. In questo modo, potete combinare le protection policy di Intune con le access policy di Azure Active Directory per assicurare che app ed utente siano protetti durante il processo di sign in.

Molti clienti si sono richiesti “E per quanto riguarda Windows? Io non voglio che i miei utenti copino i file da Teams e li salvino nei loro cloud storage personali, come OneDrive.”

Ed è qui che entra in gioco Windows Information Protection (WIP). WIP assicura che i dati provenienti da una location di tipo corporate come Teams, non possano essere spostati in una posizione non autorizzata sul PC dell’utente.

Se l’utente tenta di spostare o copiare i dati da Teams al suo OneDrive, gli apparirà un messaggio a comunicargli che non è possibile effettuare la copia di quei dati. Lo strumento funziona sui PC corporate e su quelli personali gestiti da una policy Intune Application Protection che abilita il WIP.

Data Protection sui documenti

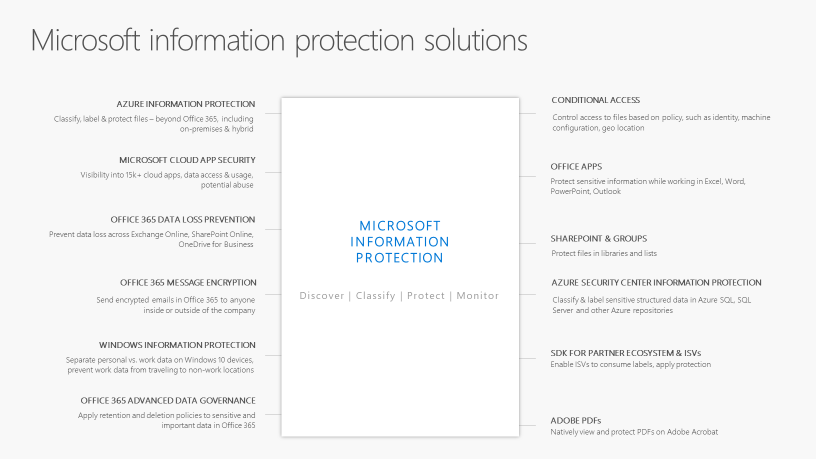

La Data protection inizia con il mettere al sicuro le app ma potete anche utilizzare Azure Information Protection (AIP) per proteggere i documenti.

AIP applica delle etichette ai documenti basandosi sulle informazioni sensibili al loro interno e può anche criptare i documenti.

Chiaramente è un’opzione facoltativa: non tutti i documenti etichettati devono essere protetti.

Probabilmente, non vi interessa di criptare i biglietti di auguri che inviate ai partner ma il file Excel con informazioni di tipo Protected Health Information (PHI) sì.

Il risultato finale è che se ho un social security number o un’altra PHI all’interno di un documento che sto editando sul mio PC, AIP rileverà le informazioni sensibili, applicherà un’etichetta e cripterà il documento. A questo punto, potrò condividere il documento su Teams o caricarlo in un canale ma l’encryption seguirà il file indipendentemente dalla posizione in cui viene posizionato: gli utenti dovranno autenticarsi per potervi accedere. Potete anche applicare le regole di Azure Active Directory Conditional Access.

Poichè il file storage di Teams utilizza SharePoint, le stesse regole e gli strumenti applicati a SharePoint vengono applicati a Teams.

Ad esempio, Microsoft Cloud App Security può applicare regole di governance ai documenti SharePoint basandosi sulle etichette AIP. Questo abilita scenari quali la possibilità di impedire la condivisione di certi documenti con determinati utenti o società. Microsoft Cloud App Security può anche applicare le etichette a documenti caricati su SharePoint che sono privi di etichette applicate dal client Office. L’integrazione tra le due piattaforme fornisce alla vostra azienda un set di strumenti potentissimi per controllare i dati.

Azure Information Protection è uno strumento che fa parte di Microsoft 365.

Le regole di Office 365 DLP si integrano con Azure Information Protection per fornirvi un set unico di tecnologie in grado di controllare e proteggere i dati.

Per concludere, passare a Teams fornirà ai vostri utenti una fantastica piattaforma per collaborare in maniera più efficiente.

Mettere al sicuro Teams può richiedere un po’ di tempo ma, una volta scoperti tutti gli strumenti che Microsoft fornisce, potete assicurare ai vostri utenti un ambiente protetto in cui collaborare e comunicare.

Le informazioni presenti in questo post, sono prese dall’articolo: Getting Started with Securing Microsoft Teams.