Le FIDO2 security keys (passwordless) in ambiente ibrido

FIDO2 accompagna le aziende verso un mondo passwordless: ecco come configurarlo correttamente

Al giorno d’oggi, siamo tutti consapevoli del fatto che le password non rappresentino più un metodo sicuro per proteggere le identità.

Ci avviciniamo sempre di più ad un mondo “passwordless” adatto ad aziende di ogni dimensione.

Con FIDO2 è ora possibile effettuare il sign-in ad un dispositivo di join ibrido Windows 10.

Non c’è più bisogno di MFA o password complesse: basta una chiave da portare con sé.

FIDO2 si basa sulla tecnologia di chiave pubblica, mentre le chiavi private sono archiviate in modo sicuro sul dispositivo.

Richiede un gesto locale che può essere di tipo biometrico o/e il pin. Le chiavi private sono associate ad un singolo dispositivo e non sono mai condivise.

Vi sono alcuni requisiti per far sì che tutto funzioni correttamente:

• I dispositivi devono avere in esecuzione il Windows 10 Insider Build 18945 o versione successiva.

• È necessario disporre della versione 1.4.32.0 o successiva di Azure AD Connect.

• I controller di dominio di Windows Server devono disporre delle seguenti patch installate:

– Per Windows Server 2016 –> KB4534307 (build del sistema operativo 14393.3474)

– Per Windows Server 2019 –> KB4534321 (build del sistema operativo 17763.1012)

Con questi requisiti non è possibile distribuirlo nell’attuale build di Windows 10 1909.

È necessario attendere l’arrivo di Windows 10 2020 H1 o testare con build di Windows 10 Insider.

Configurazione di FIDO2 nel tenant:

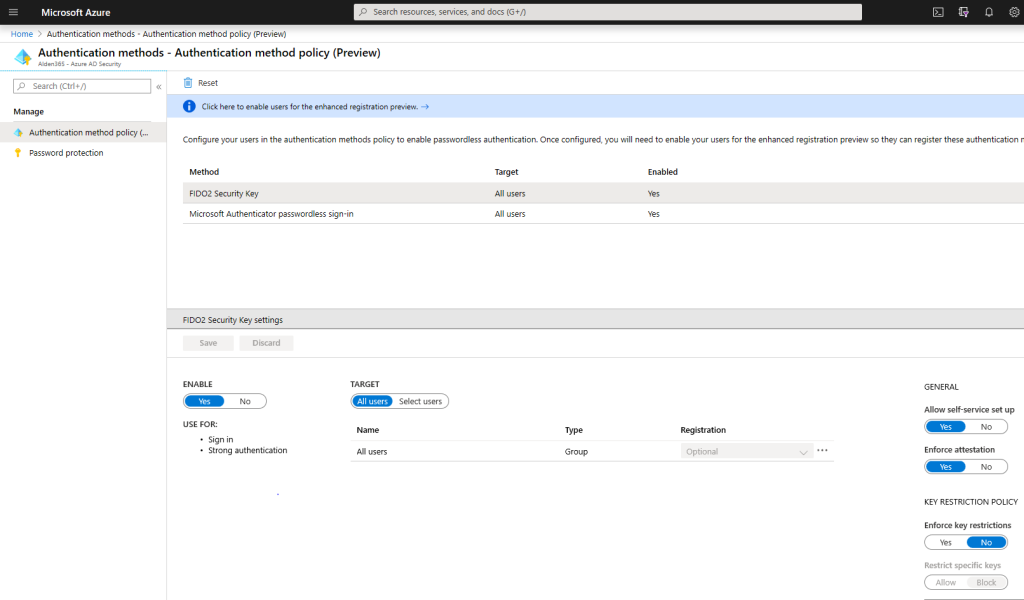

1. Accedete al portale Azure

2. Passate ad Azure Active Directory > Security > Authentication methods > Authentication method policy (Preview).

3. Sotto il metodo FIDO2 Security Key, selezionare le seguenti opzioni:

a. Abilita – Sì o No

b. Target: tutti gli utenti o Seleziona utenti

4. Salvate la configurazione.

Configurazione del nuovo portale di informazioni sulla sicurezza

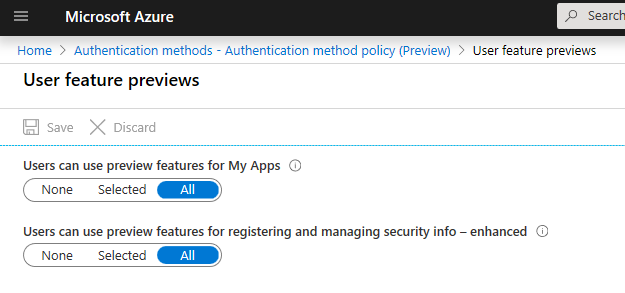

1. Accedete al portale Azure.

2. Passate ad Azure Active Directory > User settings > User feature previews.

3. Alla voce “Users can use preview features for registering and managing security info – enhanced”, scegliete la seguente opzione:

a. Enable – All users

4. Salvate la configurazione.

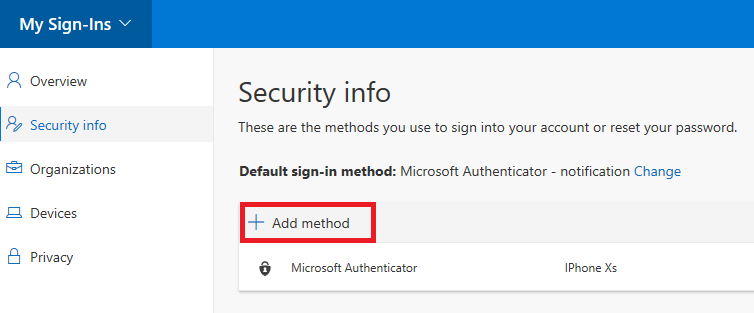

Abilitare l’account utente per le FIDO2 security key

Effettuate l’accesso a Security Info. Se non siete abilitati per l’MFA, dovrete aggiungere la configurazione di Authenticator prima di poter inserire la chiave di sicurezza.

1. Accedete a SetupSecurityInfo.

2. Aggiungete method.

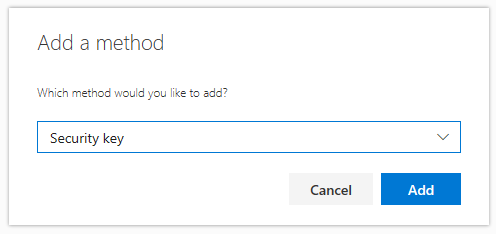

3. Selezionate Security Key.

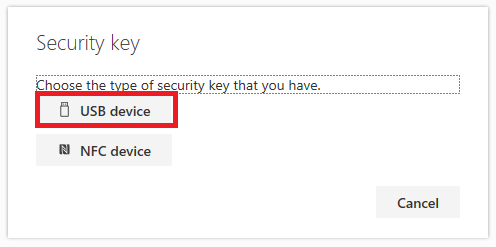

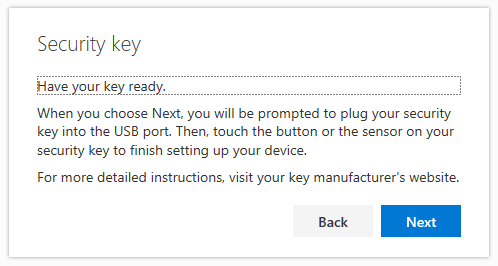

4. Selezionate USB device e cliccate su next

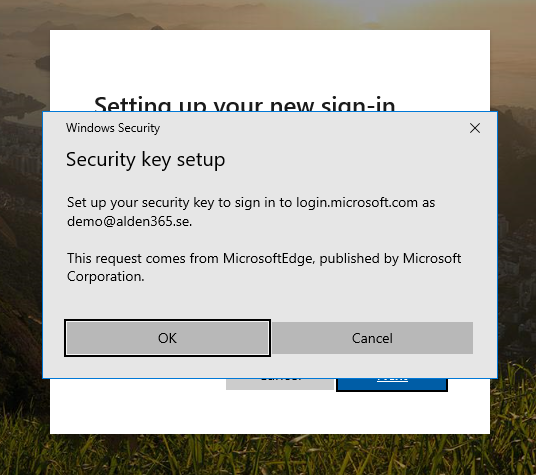

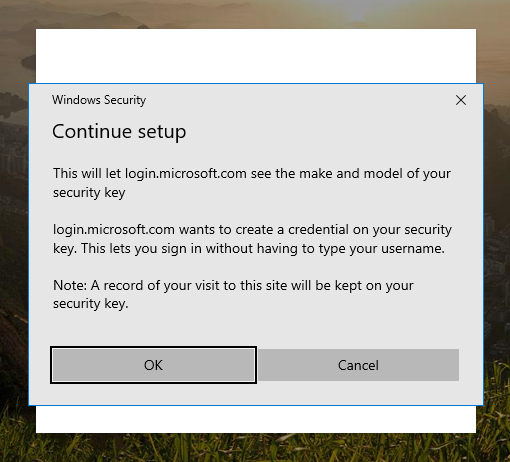

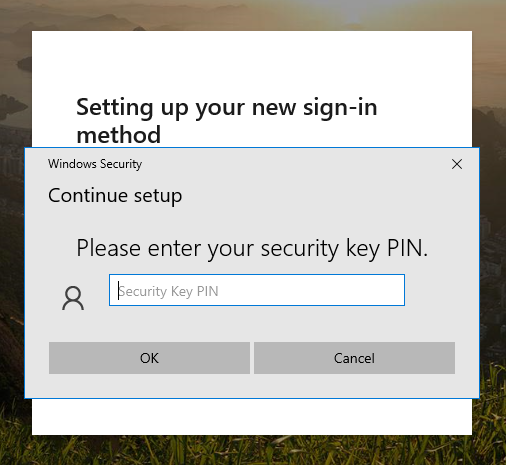

5. Cliccate su OK ed inserite il codice PIN

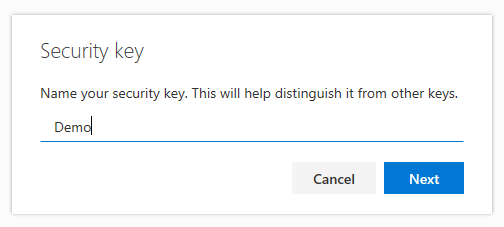

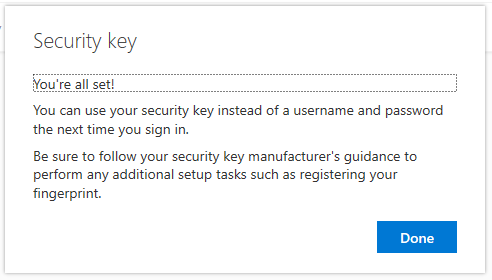

6. Denominate la chiave ” Demo ” e il gioco è fatto.

SSO verso le risorse on-premises sfruttando le chiavi FIDO2

Il server Kerberos è necessario per accedere alle risorse on-premises quando effettuate il sign-in con le FIDO2 security keys.

Ma anche tutte le risorse cloud come Office 365 e altre applicazioni abilitate SAML hanno bisogno di questo server.

Il server Kerberos è integrato in AD Connect e non funziona ancora con i nuovi servizi di provisioning cloud. È possibile configurarlo dal server AD Connect.

Import-Module “.\AzureAdKerberos.psd1”

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = “alden365.se”

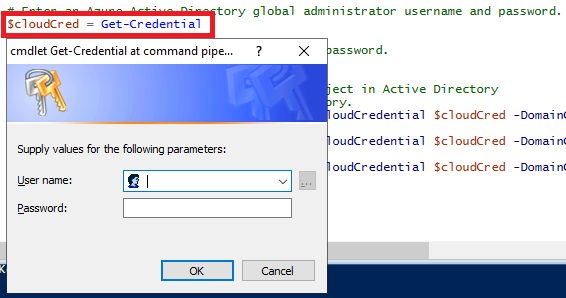

# Enter an Azure Active Directory global administrator username and password.

$cloudCred = Get-Credential

# Enter a domain administrator username and password.

$domainCred = Get-Credential

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred”

Il punto è che è necessario accedere con le credenziali di amministratore globale, senza requisiti MFA, perché lo script richiede le credenziali nelle vecchie finestre di autenticazione di base. È inoltre necessario, ad oggi, creare una nuova routine per ruotare manualmente la chiave del server Kerberos di Azure AD.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred -RotateServerKey

Configurare la schermata di blocco dell’accesso a Windows 10

L’abilitazione degli accessi dalla schermata di blocco di Windows 10 può essere eseguita in diversi modi.

• Abilitazione con Intune

• Distribuzione Intune mirata

• Abilitazione con un pacchetto di provisioning

• Abilitazione con Criteri di gruppo

Abilitazione con le Group Policy

1. Aprite il Group Policy Editor su un controller di dominio Active Directory

2. Passate a Computer Configuration > Administrative Templates > System > Logon > Turn on security key sign-in:

3. Scegliete Enabled.

Per tutte le info sulle Security key, vi rimandiamo all’articolo Microsoft: Enable passwordless security key sign-in to Windows 10 devices with Azure Active Directory.

Troubleshooting

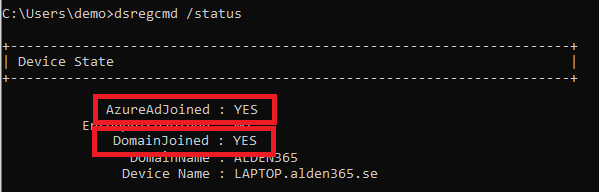

dsregcmd / status vi fornisce lo stato del computer se il pc è di tipo domain joined e hybrid azure ad joined.

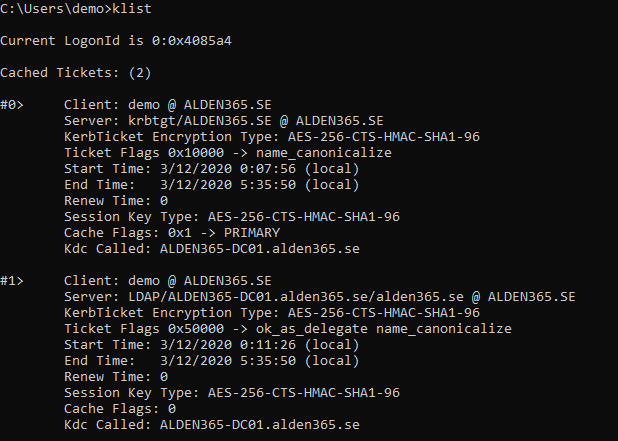

klist mostra il the Kerberos Ticket Granting Tickets (TGTs)

Lo scenario e gli esempi illustrati in questo blog, avevano l’obiettivo di aiutarvi a testare gli scenari passwordless in un ambiente ibrido.

Le informazioni presenti in questo post, sono prese dall’articolo: FIDO2 security keys (passwordless) in hybrid enviroment