Gestire le Meeting Rooms di Teams con Intune

I dispositivi delle meeting room di Teams possono essere registrati e gestiti da Intune: ecco le risposte ai dubbi degli utenti e una guida per gestirli al meglio

Recentemente, Microsoft ha ricevuto alcune domande da parte dei clienti, in cerca di una guida su come controllare i dispositivi di Microsoft Teams Rooms con Intune.

In questo articolo, scopriamo assieme i dubbi frequenti degli utenti e vi diamo una guida generale.

I dispositivi delle meeting room di Teams possono essere registrati e gestiti da Intune per offrire molte delle funzionalità di gestione e sicurezza dei dispositivi disponibili per altri endpoint normalmente gestiti da Intune. Poiché questi dispositivi utilizzano Windows 10, troverete disponibili alcune delle funzionalità facenti parte del sistema operativo, ma molte di queste non saranno applicabili o consigliate.

L’articolo sarà suddiviso nelle seguenti sezioni:

• Enrollment

• Profili di configurazione di Windows 10

• Policy di compliance

• Conditional Access

• App Management

• Raggruppamento e Targeting

Enrollment

Raccomandazione: Azure AD si collega al dispositivo dalle Impostazioni, utilizzando un account Intune DEM.

I dispositivi Teams basati su Windows 10 arrivano dai fornitori già con un’immagine OS, account utente e profili pre-configurati.

Accedere a Windows con il profilo di amministratore ed eseguire l’Azure AD Join dalle impostazioni consente una “Registrazione MDM automatica” su Intune.

La raccomandazione di utilizzare un account Intune Device Enrollment Manager (DEM) è dovuta al fatto che questi dispositivi di meeting room sono dispositivi condivisi e non dispositivi che hanno l’associazione User-Device in Intune. Gli account DEM vengono utilizzati per scenari con dispositivi condivisi.

Ulteriori informazioni qui: account DEM.

NOTE: la registrazione automatica richiede una licenza di Azure AD Premium. Se non avete a disposizione questa feature, dovrete eseguire due passaggi per registrare i dispositivi Teams Windows 10.

Primo, il join ad Azure AD Domain.

Secondo, effettuare l’enrollment manuale dalle impostazioni Windows.

Ulteriori informazioni qui: registrazione automatica di Windows 10.

Un ulteriore suggerimento è quello di rinominare i dispositivi di meeting room con un prefisso che permetta di raggruppare i device dinamicamente. Per esempio, usare “MTR” per meeting room.

È possibile rinominare i dispositivi sia con un criterio di configurazione di Windows 10 o manualmente per device in Intune. Ulteriori approfondimenti nella sezione Raggruppamento e targeting.

A seconda del vostro attuale scenario, avete diverse opzioni di registrazione disponibili:

• Usare Windows Configuration Designer per creare un Windows 10 Provisioning Package che esegue Azure AD Join in blocco. Ulteriori dettagli.

• I clienti a cui alcuni domini di dispositivi sono stati joinati e/o gestiti da Configuration Manager possono scegliere di abilitare il Co-management o avviare una registrazione Intune tramite l’impostazione di Group Policy “Enable Automatic MDM enrollment using default Azure AD credentials”.

Maggiori dettagli a questo articolo: Metodi di registrazione di Intune per dispositivi Windows

Profili di configurazione di Windows 10

Raccomandazione: usate Windows Configuration profiles per configurare le impostazioni del dispositivo che è necessario modificare oltre i valori di default.

I seguenti tipi di criteri di configurazione di Windows 10 possono essere utilizzati con i dispositivi di meeting room basati su Windows 10:

| Profile type | Can you use the profile? |

| Administrative Templates | Yes |

| Certificates | Yes |

| Delivery Optimization | Yes |

| Device Firmware Configuration Interface | Harware supportato |

| Device restrictions | Yes |

| Edition Upgrade | Not supported |

| Not recommended | |

| Endpoint Protection | Yes |

| eSim | Not supported |

| Identity Protection | Not supported |

| Kiosk | Not supported |

| Powershell Scriptss | Yes (i device devono essere joinati con AADJ o HAADJ) |

| Shared multi-user device | Not supported |

| VPN | Not recommended |

| Wi-Fi | Not recommended |

| Windows Information Protection | Not recommended |

NOTE: per quanto riguarda la voce “Not recommended”, è dovuta al fatto che questo tipo di policy di Windows 10 non è adatto per gli scenari delle meeting room. Ad esempio, i dispositivi delle meeting room non sono abilitati per il Wi-Fi, pertanto non è consigliabile (o necessario) configurare un profilo Wi-Fi. Ulteriori informazioni sulle policy di configurazione disponibili qui: Creare un profilo di dispositivo in Microsoft Intune.

Policy di compliance

Raccomandazione: utilizzare le policy di compliance per raggiungere il livello di sicurezza desiderato nei dispositivi Teams.

È possibile utilizzare criteri di conformità sui vostri dispositivi delle meeting room. Si consiglia di creare le esclusioni appropriate per eventuali criteri di conformità di Windows 10 attualmente distribuiti nell’organizzazione su “Tutti i dispositivi”. Ad esempio, potreste aver configurato l’impostazione “Maximum minutes of inactivity before password is required” all’interno di una policy per tutti i dispositivi desktop Windows 10, ma ciò comporterebbe una scarsa esperienza nella meeting room se applicato ai dispositivi Teams. Se al momento si dispone di criteri di conformità di Windows 10 distribuiti su grandi gruppi di dispositivi, bisogna assicurarsi di utilizzare la funzione “Exclude group” in modo da poter scegliere come target una compliance policy più specifica per i dispositivi di meeting room.

A questo link, trovate informazioni più dettagliate.

Conditional Access

È possibile utilizzare le policy di Conditional Access con i dispositivi Teams meeting room. Teams si connette sia sui servizi cloud di SharePoint online che di Exchange online.

Se avete già impostato una regola di conditional access che protegge gli accessi ad Exchange online e SharePoint online per gli utenti aziendali, dovrete escludere l’account della risorsa Teams (che viene utilizzata per accedere all’app Teams) o creare un gruppo contenente tutti gli account delle risorse e scegliere come target una politica conditional access più specifica. Ad esempio, poiché i dispositivi di meeting room si connettono sempre a questi servizi dalla stessa posizione, allora potrebbe essere più appropriato creare una regola CA basata sulla location combinata con una regola di compliance dei dispositivi. È possibile anche utilizzare la compliance dei device nei criteri di accesso condizionale, ma fate attenzione che i dispositivi Teams non siano targettizzati in modo generale nelle policy di compliance creati per i dispositivi desktop Windows 10 all’interno dell’organizzazione.

NOTE: piccolo promemoria, il conditional access è una funzionalità di Azure Active Directory Premium (P1).

App Management

Raccomandazione: utilizzate l’app Win32 per installare eventuali agenti aggiuntivi richiesti dall’azienda.

I dispositivi di meeting room basati su Windows 10 arrivano solitamente con determinate applicazioni già preinstallate.

Ciò nonostante, possono esserci dei casi in cui gli amministratori IT debbano installare un pacchetto di app o distribuirne gli aggiornamenti.

Tutte le app da distribuire, devono essere distribuite come “Required”. Le app “Available” richiedono l’installazione ulteriore dell’app Company Portal che non è consigliata nel caso di dispositivi meeting room di Teams. Vi consigliamo inoltre di assicurarvi che ogni app si installi nel contesto del dispositivo (in modo che sia accessibile a tutti i profili Windows).

| App Type | Can you use this app type on a teams device? |

| Win32 App | Yes (fintanto che il dispositivo è joinato con Azure AD o Hybrid Azure AD) |

| LOB App | Yes |

| Microsoft Store for Business App | Yes |

| Web App | Not Supported |

| Store App | Not Supported |

Raggruppamento e Targeting

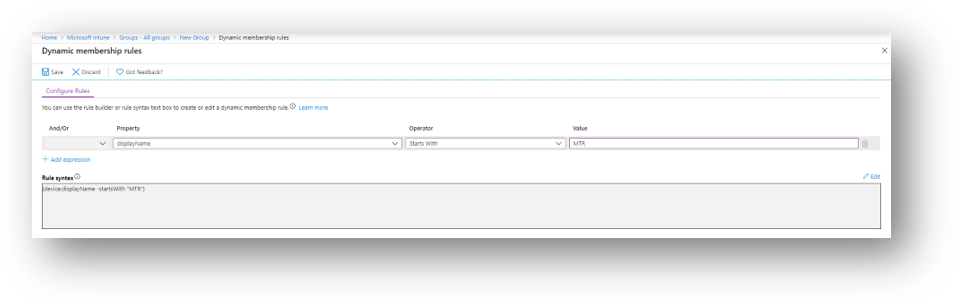

Un’ottima idea è quella di utilizzare i gruppi dinamici di Azure AD per raggruppare efficacemente tutti i dispositivi meeting room.

Per farlo, potete utilizzare uno standard di denominazione durante le fasi di deployment/enrollment. Per esempio, come detto precedentemente, se nominate tutti i dispositivi facendoli iniziare con MTR, potete rinominarli con “MTR-%SER%”, dando così a tutti i dispositivi un prefisso MTR ed un numero di serie. In seguito, sarà possibile usare la funzionalità dei gruppi dinamici per raggruppare tutti i dispositivi che iniziano con MTR. Da ricordare che i gruppi dinamici di Azure AD sono una funzionalità di AAD P1.

NOTE: il renaming dei device tramite Intune device management è supportata nei dispositivi Azure AD Join ma non nei dispositivi ibridi Azure AD Join.

Quando si parla di policy di Grouping e Targetinge di App, è consigliabile targettizzare un gruppo contenente dispositivi piuttosto che utenti.

Il motivo per cui scegliere un assignment di tipo device-group è che i dispositivi di meeting room di Teams accedono a Windows con un account utente locale (e non con un account utente di Azure AD) e durante la sincronizzazione con Intune non richiedono alcun criterio assegnato dall’utente.

Le informazioni presenti in questo post, sono prese dall’articolo: Managing Teams Meeting Rooms with Intune.