Annunciata la preview di Microsoft Azure Bastion

Per molti clienti in tutto il mondo, connettersi in maniera sicura dall’esterno a workdload e macchine virtuali su un network privato, rappresenta una sfida.

Esporre le virtual machine ad IP pubblici per abilitare la connettività attraverso Remote Desktop Protocol (RDP) e Secure Shell (SSH), estende il perimetro di sicurezza rendendo network e macchine virtuali ancora più aperte e difficili da gestire.

Proteggere le macchine virtuali dagli attacchi non è facile, specialmente quando quest’ultime sono esposte verso l’esterno. Una VM presente su Microsoft Azure, così come qualsiasi server al di fuori del contesto aziendale, richiede molta attenzione per l’esposizione del servizio RDP o SSH.

RDP e SSH rappresentano il metodo più classico attraverso cui i clienti si connettono ai loro workload di Azure.

Per connettersi alle loro macchine virtuali, molti clienti espongono le loro virtual machine ad IP pubblici o implementano bastion host quali jump-server o jump-boxes.

Per questo, oggi siamo felici di annunciarvi la preview di Azure Bastion.

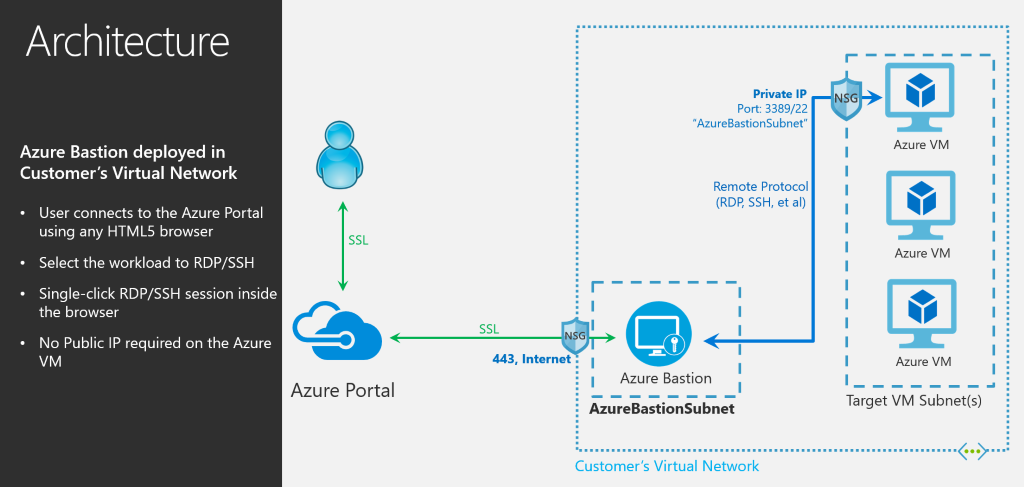

Azure Bastion è un nuovo servizio PaaS completamente gestito che permette di accedere ai servizi quali RDP ed SSH in maniera sicura ed affidabile direttamente dal portale di Azure. Il provisioning di Azure Bastion viene effettuato direttamente nella vostra rete virtuale e supporta tutte le macchine virtuali nella rete virtuale con SSL senza dover esporre indirizzi IP pubblici.

Tutto questo, può essere fatto in due semplici click e senza il bisogno di preoccuparsi della gestione delle policy di network security.

Come Microsoft è solita fare, nella strada che ha portato all’uscita della preview, si è confrontata con centinaia di clienti appartenenti a diversi settori industriali.

L’interesse dimostrato è stato davvero enorme e i feedback entusiasti: i clienti chiedevano un modo semplice ed integrato per implementare, eseguire e scalare jump-server o bastion hosts all’interno delle infrastrutture Azure.

Implementare un jump-server dedicato e stand-alone spesso comporta il deploying manuale e la gestione di soluzioni e workload IaaS based quali i gateway Remote Desktop Services (RDS), la configurazione e gestione delle autenticazioni, le security policy e le liste di controllo degli accessi (ACL) assieme alla gestione della disponibilità, ridondanza e scalabilità della soluzione. Inoltre, il monitoraggio e l’auditing assieme alla continua necessità di rimanere compliant con le corporate policy rende il setup e la gestione dei jump server un’attività costosa, impegnativa e sfiancante.

Azure Bastion viene invece implementato nel vostro network virtuale fornendo accesso RDP/SSH a tutte le macchine virtuali connesse al network.

Dietro le quinte troviamo un servizio dedicato all’interno di una Subnet della Azure Network, che offre un gateway capace di collegare le proprie VM attraverso una pagina HTML5. Questo significa che non sarà più necessario utilizzare RDP o SSH.

Funzionalità principali disponibili nella preview:

– RDP e SSH dal portale di Azure: connettete le vostre sessioni RDP ed SSH direttamente nel portale di Azure con un singolo click.

– Sessioni remote tramite SSL e firewall per RDP/SSH: i client Web basati su HTML5 vengono automaticamente portati al vostro dispositivo locale tramite SSL, porta 443. Ciò abilita una connettività RDP/SSH senza client che vi permette di connettervi da qualsiasi posizione, dispositivo e piattaforma, senza agenti aggiuntivi in esecuzione nelle macchine virtuali.

– Nessuna necessità di IP pubblici sulle Azure Virtual Machines: Azure Bastion apre la connessione RDP/SSH alle vostre virtual machine di Azure utilizzando un IP privato e limitando l’esposizione della vostra infrastruttura ad IP pubblici.

– Semplificazione nella gestione di sicurezza: vi basta una semplice ed unica configurazione a Network Security Groups (NSG) per abilitare RDP/SSH da Azure Bastion.

– Riduzione dei rischi derivati dal port scanning: l’esposizione limitata delle macchine virtuali ad indirizzi IP pubblici vi aiuterà a proteggervi dalle minacce quali il port scanning.

– Riduzione dei rischi derivati dagli zero-day exploit: Azure Bastion è un servizio gestito da Microsoft. Viene continuamente rafforzato da patching automatici ed aggiornato alle vulnerabilità note.

Azure Bastion: prossimi step

Azure Bastion è sicuramente il futuro della gestione remota dei server: questo perché aumenta la sicurezza e consente agli amministratori di non esporre i propri server, accedendo a quest’ultimi anche in caso di emergenza, anche senza avere un device aziendale, attraverso l’utilizzo della pagina web.

Come per tutti gli altri servizi di Azure networking, Microsoft è al lavoro per aggiungere nuove e più potenti funzionalità via via che procede verso la general availability.

In programma, c’è l’integrazione con Azure Active Directory, l’aggiunta di funzionalità di single-sign-on utilizzando le identità di Azure Active Directory e la Azure Multi-Factor Authentication, oltre alla volontà di estendere la two-factor authentication alle connessioni RDP/SSH.

Inoltre, c’è in previsione l’aggiunta del supporto per il client nativi RDP/SSH di modo che possiate utilizzare le vostre applicazioni client preferite per connettervi in maniera sicura alle vostre Azure Virtual Machines utilizzando Azure Bastion.

Le informazioni presenti in questo post, sono prese dall’articolo: Announcing the preview of Microsoft Azure Bastion.